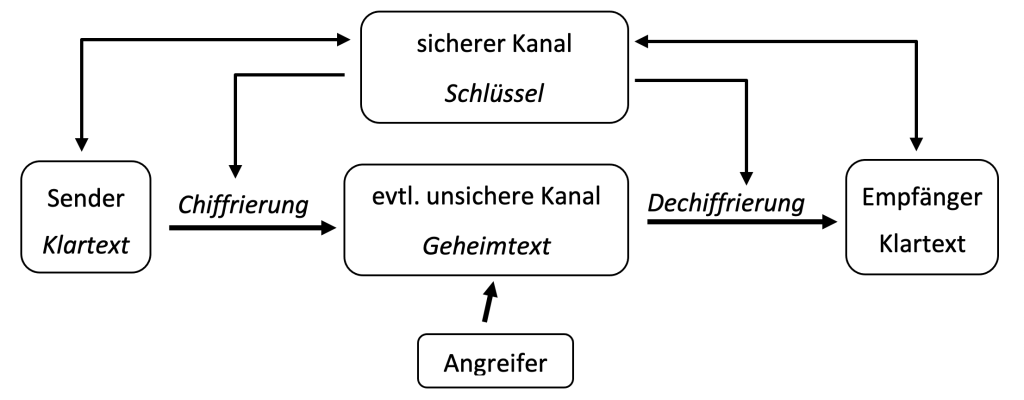

An einem einfachen Kommunikationsmodell werden die Zusammenhänge deutlich. Ein Sender möchte über einen unsicheren Kanal, d.h. jedermann kann die Nachricht abhören, einen Klartext sicher einem Empfänger übertragen. Dazu chiffriert er den Klartext und erhält den Geheimtext, der tatsächlich gesendet wird. Der Empfänger bekommt dann den Geheimtext. Um diesen wieder lesen zu können, muss er den Geheimtext dechiffrieren und erhält so wieder den Klartext zurück. Zum Chiffrieren und Dechiffrieren benötigen der Sender und der Empfänger einen gemeinsamen Schlüssel (engl. key), den sie vorher über einen sicheren Kanal oder einen Kurier vereinbart wurde.

Da beide der Sender und der Empfänger den gleichen Schlüssel verwenden, welcher vor der Kommunikation vereinbart wurde, nennt man diese Art der Verfahren symmetrische Verschlüsselungen. Beispiele für symmetrische Verschlüsselungen sind die Cäsar-Verschlüsselung, die Vigenère-Verschlüsselung, der Data Encryption Standard (kurz DES).

Grundsätzlich gibt es beim Verschlüsseln mit einem symmetrischen Verschlüsselungsverfahren zwei verschiedene Basistransformationen – einerseits die Transposition anderseits die Substitution.

Mit Transposition ist gemeint, dass zur Verschlüsselung die Positionen der Schriftzeichen des Klartextes verändert werden, so dass er nicht mehr zu lesen ist z. B. aus dem Klartext MATHEMATIK wird der Geheimtext THEMA AM KIT (zu besseren Lesbarkeit wurden Leerzeichen eingefügt, KIT: Karlsruhe Institute of Technologie) .

Mit Substitution ist gemeint, dass zur Verschlüsselung die Schriftzeichen des Klartextes durch andere Schriftzeichen ersetzt werden z. B. aus dem Klartext MATHEMATIK wird der Geheimtext LXSGDLXSHI wenn man jeden Buchstaben durch seinen vorherigen im Alphabet ersetzt, dabei wird vereinbart, dass das A durch eine Z ersetzt wird.

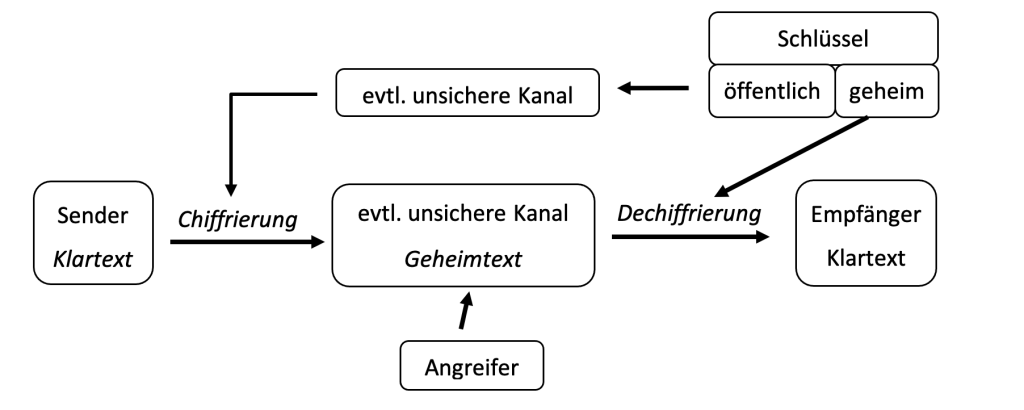

Moderne Verschlüsselungsverfahren sog. Public-key-Verfahren kommen ohne einen Austausch eines Schlüssels über einen sicheren Kanal aus. Sie funktionieren schematisch wie folgt. Der Schlüssel setzt sich bei diesen Verfahren aus einem öffentlichen Teil, welchen der Empfänger z. B. auf seiner Homepage veröffentlicht und einem nicht öffentlichen Teil, den der Empfänger geheim hält, zusammen. Zur Chiffrierung bedient sich der Sender des öffentlichen Schlüssels des Empfängers. Der erhaltene Geheimtext kann wieder über einen unsicheren Kanal versendet werden. Zur Dechiffrierung bedient sich der Empfänger des nicht öffentlichen Teils seines Schlüssels und erhält so den Klartext. Da beide Kommunikationspartner nicht mit dem gleichen Schlüssel verschlüsseln bzw. entschlüsseln, sondern mit unterschiedlichen Schlüsseln gearbeitet wird, nennt man diese Art der Verfahren asymmetrische Verschlüsselungen. Beispiele für asymmetrische Verschlüsselungen sind das Schlüsselaustauschverfahren nach Diffie-Hellman, das RSA-Verfahren.